PIU’ CONTROLLO PIU’ SICUREZZA

WITHSECURE

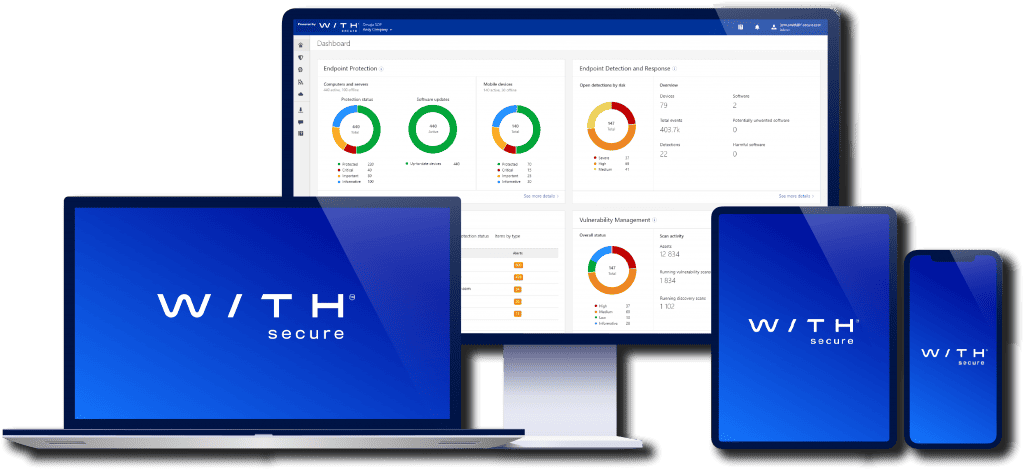

Più flessibilità, meno complessità. L’unica piattaforma di sicurezza informatica di cui hai bisogno.

L’ambiente di business di oggi si evolve in modo rapido e costante. Lo stesso fanno le minacce informatiche. Le aziende di ogni settore si stanno spostando sul cloud e stanno adottando nuovi metodi digitali per lavorare. Allo stesso modo, i criminali sfruttano le superfici di attacco estese con metodi più avanzati ed efficienti. Un modo diffuso per rispondere alle nuove minacce è raccogliere tutta una serie di complesse tecnologie e soluzioni specializzate da vari fornitori. Si tratta di un approccio disordinato da un punto di vista operativo ma anche di una scelta pericolosa per la postura di sicurezza.

- Molte di queste soluzioni richiedono competenze notevoli (e rare) per un utilizzo efficace.

- Le soluzioni frammentate non collaborano né condividono dati l’una con l’altra e questo porta a silos e funzionalità di detection ristrette.

WITHSECURE offre una piattaforma di sicurezza all-in-one e flessibile che si adatta ai cambiamenti nel panorama aziendale e delle minacce. È una piattaforma unificata e clpoud-native che copre tutte le aree critiche della catena di valore della sicurezza: Vulnerability Management, Endpoint Protection, Endpoint Detection and Response e Protezione di Microsoft 365. Scegli tecnologie complementari stand-alone con flessibilità o ottieni il pacchetto completo: la scelta è tua:

- Un singolo pannello: ottieni visibilità senza precedenti e piena consapevolezza della situazione.

- Integrazione perfetta: le soluzioni condividono un data lake e collaborano su vari vettori di attacco, offrendo eccezionali funzionalità di rilevamento.

- With Secure Elements Security Center: uniforma le operazioni con una gestione centralizzata.

- Piattaforma SaaS cloud-native: nessun hardware o middleware. Adattamento e deployment con un click.

- Servizio completamente gestito o software a gestione autonoma: collabora con i nostri partner certificati o gestisci in locale.

A prescindere dalla scelta, siamo a tua disposizione.

PERCHÉ WITHSECURE?

- Flessibile. Modulare.

- Scalabile.

- Scegli funzionalità stand-alone o passa alla suite completa in un solo click.

- Adattati rapidamente grazie alle opzioni di licenza flessibili.

- All-in-one.

- Riduci al minimo i rischi con una protezione unificata e all’avanguardia per l’intera catena di valore della sicurezza.

- Consapevolezza della situazione.

- Ottieni visibilità significativa.

- Comprendi gli attacchi complessi.

- Risposta rafforzata.

- Rispondi a più vettori di attacco su endpoint e cloud.

- Gestione semplificata.

- Migliora la produttività con una gestione semplice e centralizzata.

- Leggero come una nuvola.

- Riduci i tempi di deployment e i costi operativi con una progettazione pulita e cloud-native.

Withsecure è la piattaforma all-in-one in cui tutto funziona perfettamente insieme:

- Visibilità dell’intera superficie di attacco e dei vettori critici, senza silos.

- Contenimento rapido degli attacchi con azioni di risposta guidate e automatizzate, accompagnate da supporto on-demand 24/7 da parte di esperti threat hunter.

- Sicurezza cloud avanzata per

l’ambiente Microsoft 365.

- Con threat intelligence in tempo reale e analisi per identificare minacce nuove ed emergenti entro pochi minuti dalla loro creazione.

- Rilevamenti istantanei e chiari

per le minacce più complesse

- Prevenzione proattiva da malware e ransomware moderni.

- Gestione automatizzata delle

patch che protegge dallo sfruttamento delle vulnerabilità.

WITHSECURE ELEMENTS ENDPOINT PROTECTION

Pionieri della protezione da malware e ransomware moderni. I criminali analizzano costantemente i dispositivi connessi alla ricerca di vulnerabilità non corrette e non si lasceranno scappare alcuna opportunità. La maggior parte delle minacce informatiche può essere bloccata con una soluzione di protezione degli endpoint efficace e un’applicazione rigorosa delle patch.

Withsecure Elements Endpoint Protection ti offre una protezione pluripremiata per bloccare le minacce moderne, da ransomware e malware mai visti prima fino ad exploit di vulnerabilità “zero day”. Ottieni una copertura di sicurezza completa per dispositivi mobili, desktop, laptop e server. Una maggiore precisione significa meno interruzioni di business e meno lavoro richiesto all’IT per il ripristino. Gli avvisi con filtri e gli elevati livelli di automazione assicurano la massima efficienza. Risparmia risorse per le attività più importanti.

Protezione autonoma sempre disponibile per ridurre il lavoro manuale o le competenze richieste.

- Blocca le minacce e gli exploit invisibili con analisi euristica e comportamentale, machine learning avanzato e threat intelligence in tempo reale.

- Distribuisci patch di sicurezza quando vengono rilasciate con una gestione completamente automatizzata.

- Blocca l’esecuzione di applicazioni e script in base alle regole create dai nostri penetration tester o definite dal tuo amministratore.

- Impedisci agli utenti di cadere vittima delle minacce online, incluso l’accesso a siti web pericolosi.

- Rileva il ransomware e impedisci distruzione e manomissione dei dati con le tecnologie DeepGuard e DataGuard.

- Impedisci alle minacce di introdursi nei sistemi o di estrarne dati tramite dispositivi hardware.

- Impedisci alle applicazioni pericolose di accedere a file e risorse di sistema senza autorizzazione.

WITHSECURE ELEMENTS ENDPOINT DETECTION AND RESPONSE

Più veloce dei criminali. Resilienza contro gli attacchi avanzati.

Nessuno è immune alle minacce informatiche e la prevenzione perfetta non esiste. Gli attacchi moderni più sofisticati possono oltrepassare anche i controlli preventivi più robusti. Inoltre, possono essere difficili da rilevare, permettendo così ai criminali di prendersela comoda mentre causano disastri e utilizzi impropri dei dati.

Withsecure Elements Endpoint Detection and Response ti permette di respingere gli attacchi informatici avanzati e mirati con funzionalità di rilevamento leader di settore. Garantisci la resilienza e riassumi rapidamente il controllo con informazioni pratiche e linee guida chiare.

- Ottieni visibilità in tempo reale su ciò che sta accadendo negli endpoint. Telemetria per Windows, macOS e Linux.

- Rileva le minacce in modo rapido e preciso con Broad Context Detection.

- Rileva tutti i comportamenti sospetti, anche se sembrano sicuri. Ricevi tutti gli avvisi necessari.

- Scova le minacce in modo efficiente con la ricerca e i filtri per gli eventi.

- Comprendi le catene di eventi correlati con visualizzazioni semplificate.

- Reagisci istantaneamente alle minacce con azioni di risposta automatizzate incluso l’isolamento degli host basato sui rischi.

- Contieni gli attacchi con linee guida chiare e pratiche e la possibilità di inoltrare i casi complessi ai nostri esperti 24/7.

- Soddisfa i requisiti normativi PCI, HIPAA e GDPR che richiedono la segnalazione di violazioni entro 72 ore.

WITHSECURE VULNERABILITY MANAGEMENT

Visualizza e conosci la tua reale superficie di attacco.

Gli ambienti IT aziendali, dinamici e complessi, portano a superfici di attacco più ampie. I criminali cercano sempre opportunità per sfruttare sistemi senza patch e cercare di accedere senza autorizzazione per carpire informazioni preziose. Ogni giorno vengono rilasciate nuove patch di sicurezza e l’applicazione tempestiva è fondamentale per proteggere i dati e la continuità di business. Il miglioramento della postura di sicurezza informatica inizia dalla conoscenza di asset e configurazioni.

Withsecure Vulnerability Management identifica gli asset dell’organizzazione, rileva le vulnerabilità e le lacune più critiche. Riduci al minimo superficie d’attacco e rischi. Trova i punti deboli interni ed esterni prima degli altri.

- Visibilità olistica e mapping preciso di tutti gli asset, i sistemi, le applicazioni e lo shadow IT.

- Riduci la superficie di attacco identificando i sistemi gestiti e non gestiti, i software e le configurazioni errate vulnerabili.

- Riduci i rischi prendendo misure predittive e preventive prima che si verifichino incidenti.

- Uniforma i flussi di lavoro con analisi pianificate automatizzate. Assegna le priorità alla remediation con i punteggi di rischio integrati.

- Espandi l’analisi delle vulnerabilità ai dispositivi remoti al di fuori della rete con l’agent per endpoint Windows.

- Mostra e giustifica il tuo valore nel mantenere la continuità di business con report standard e personalizzati su postura e rischi di sicurezza.

Soddisfa i requisiti di conformità normativa con una soluzione di scansione delle vulnerabilità certificata PCI ASV e report personalizzati

WITHSECURE ELEMENTS

PER MICROSOFT 365

Protezione multi-livello per rilevare e bloccare le minacce avanzate e gli attacchi di phishing.

I dati oggi sono tutto. Le email aziendali contengono numerose informazioni riservate e confidenziali. Gli storage in cloud come Microsoft SharePoint sono unaù miniera d’oro di proprietà intellettuale. Gli account email aziendali sono spesso collegati a varie applicazioni business critical. Le credenziali degli utenti che finiscono in mano ai criminali aprono le porte a furti di identità e accesso ai sistemi dell’azienda.

Microsoft 365 è il servizio email più usato al mondo. La sua popolarità spinge i criminali a progettare metodi per oltrepassare i controlli di sicurezza standard di Microsoft. La sicurezza email di base di Microsoft non offre difese adeguate contro gli attacchi avanzati o i tentativi di phishing più complessi.

Withsecure Elements for Microsoft 365 rafforza le funzionalità di sicurezza native di Microsoft per proteggere dagli attacchi di phishing complessi e dai contenuti malevoli presenti in email, calendari, attività e SharePoint. Le funzionalità avanzate di detection includono il rilevamento di anomalie nelle caselle postali e compromissione degli account email. Questa soluzione cloud-native è progettata per Microsoft 365 e rappresenta un’estensione perfetta delle soluzioni di sicurezza degli endpoint Elements.

- Assicura la continuità di business in modo conveniente con un approccio multi-livello.

- Protezione costante a prescindere dal dispositivo di accesso dell’utente finale.

- Nessuna interruzione o disservizio del gateway email.

- Semplifica i flussi di lavoro con una gestione di sicurezza unificata per endpoint e cloud.

- Deployment senza problemi con una perfetta integrazione cloud-to-cloud. Nessuna necessità di middleware o configurazioni estese.

- Blocca i contenuti malevoli inclusi malware, ransomware e tentativi di phishing.

- Rileva anche il malware più complesso eseguendo e analizzando file sospetti in un ambiente sandbox isolato.

- Rileva se gli account aziendali sono stati compromessi con informazioni complete su come, cosa, quando e gravità.

- Fidati della tua casella postale. Rileva anomalie comportamentali come regole di inoltro malevole.

- Accelera l’efficienza con le scansioni automatizzate.

SPEZZARE LA KILL CHAIN CON WITH SECURE CLOUD PROTECTION FOR SALESFORCE

Le applicazioni Salesforce Cloud come Sales Cloud, Service Cloud o Experience Cloud sono ormai diventate un servizio business-critical per le organizzazioni in tutta una serie di settori e mercati verticali. Data la loro popolarità, però, hanno attirato l’attenzione dei cyber criminali che mirano a sfruttarle per ottenere accesso non autorizzato ai dati e alle reti di queste aziende. Molti professionisti della sicurezza Salesforce presumono che la sicurezza dei loro dati sia una responsabilità di Salesforce. L’esatta distribuzione delle responsabilità è illustrata in dettaglio nel nostro whitepaper precedente (“Colmare le lacune di sicurezza nel cloud Salesforce”); comunque il punto focale è che il cliente è sempre responsabile di tutto ciò che carica nella piattaforma, così come della gestione della sicurezza dei dispositivi e delle credenziali utilizzati per accedere alla piattaforma.

I vantaggi di business che derivano dall’impiego di applicazioni basate su cloud come Salesforce sono enormi ed enormemente superiori rispetto ai rischi di sicurezza aggiuntivi che introducono. È comunque imprescindibile conoscere la natura e la portata di questi rischi per poter decidere come intervenire per mitigarli.

Se vuoi proteggere in modo proattivo il tuo ambiente Salesforce Cloud, è importante comprendere i metodi utilizzati dagli attaccanti e cosa si può fare per contrastarli. Questi metodi spaziano dal phishing e dall’invio di URL malevoli fino al social engineering e allo sfruttamento delle piattaforme client-facing per caricare direttamente contenuti “armati” nel cloud.

In questo whitepaper esamineremo in dettaglio tre dei più comuni scenari di attacco, osservando ciò che gli esperti di cyber security definiscono “Kill Chain”. Vedremo anche in che modo F-Secure contribuisce a interrompere quella Kill Chain con la soluzione progettata per Salesforce Cloud.

GLI ATTORI DELLE MINACCE: CHI VUOLE RUBARE I DATI E PERCHÉ?

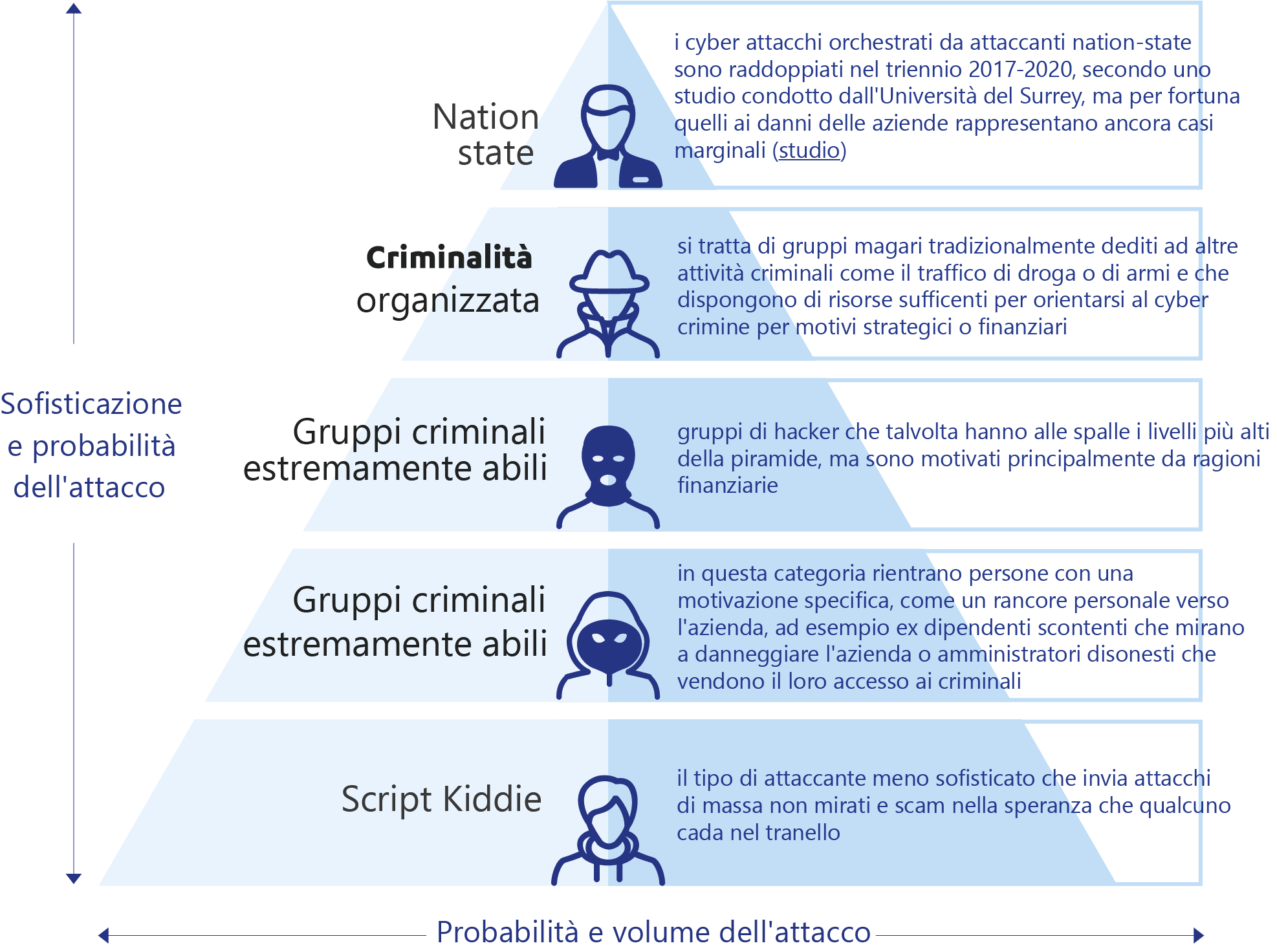

Il numero di aziende che ha trasferito le proprie operazioni sul cloud è cresciuto costantemente e i criminali hanno compreso che negli ambienti cloud sono archiviate grandi quantità di dati sensibili e preziosi. I threat actor, però, sono mossi da motivazioni molto diverse e applicano livelli di sofisticazione diversi, per cui è importante capire chi sono e perché prendono di mira proprio un’azienda.

La piramide riportata sopra mostra la gerarchia degli attaccanti. Se uno degli attori più in alto prende di mira la tua azienda, è molto probabile che avrà successo: gli stati nazionali e la criminalità organizzata dispongono di risorse immense da mettere in campo per acquisire i dati che hanno identificato come strategicamente importanti. In generale, più grande è l’organizzazione, più è probabile che diventi oggetto di un attacco. Una formazione in ambito cyber security e un software antivirus di base riusciranno probabilmente a proteggerti dalla maggior parte di ciò che proviene dalla base della piramide, quindi è la parte centrale che rappresenta la minaccia maggiore per le organizzazioni di piccole e medie dimensioni.

LA CYBER KILL CHAIN

L’uso della Kill Chain per stabilire quale può essere la modalità di approccio di un attaccante alla tua organizzazione consente di comprendere più facilmente i passaggi minimi che un attaccante dovrebbe compiere per mettere a segno un attacco. In questo modo è possibile creare controlli di prevenzione e rilevamento per contrastarli. Il modello di Kill Chain di F-Secure è stato adattato da quello originariamente creato da Lockheed-Martin e ampiamente utilizzato e accettato nel settore. Abbiamo aggiunto alcuni passaggi supplementari, frutto della nostra esperienza nella ricerca e nella lotta agli attacchi.

RICOGNIZIONE

È la prima fase in cui un potenziale attaccante osserva l’organizzazione e la rete dall’esterno, alla ricerca di vulnerabilità da sfruttare. In un contesto Salesforce, può comportare il rilevamento dei portali Community, dei moduli “Web-to-case” o degli indirizzi email utilizzati per il flusso “email-to-case”.

L’attaccante registra e crea un nuovo account utente nel portale della community. Questo gli consente di raccogliere informazioni sulle funzionalità, sul flusso delle comunicazioni e sugli eventuali punti deboli del portale della community.

CONSEGNA/ARMAMENTO

Se il veicolo dell’attacco è l’email, si tratta letteralmente del recapito di un’email a un dipendente. L’attacco può essere eseguito anche attraverso una Community Salesforce, il caricamento diretto di file o la condivisione di URL tramite Salesforce. L’armamento talvolta è indicato come passaggio supplementare e può avvenire prima o dopo il recapito. Si tratta della fase in cui l’attaccante utilizza ciò che ha trovato durante la ricognizione per inserire contenuti malevoli nel metodo di consegna. In genere questo avviene prima dell’invio, ma una nuova tecnica utilizzata dagli attaccanti prevede l’invio di un URL che non è ancora infetto e pertanto appare perfettamente legittimo alle soluzioni di sicurezza standard, per poi aggiungere il payload in un momento successivo.

EXPLOIT

La fase di exploit, o esecuzione del codice, è il momento dell’attacco in cui il codice malevolo viene eseguito nell’ambiente target. Può avvenire in vari modi, come l’abuso di funzionalità di formati di file come documenti di Microsoft Office, file PDF e script. Gli attaccanti possono anche sfruttare vulnerabilità note o sconosciute (zero-day) nei software più diffusi.

C2

C2 è l’abbreviazione con cui gli esperti della sicurezza designano la fase di comando e controllo in cui l’attaccante utilizza il sistema compromesso per attivare o controllare il malware nella rete dell’organizzazione.

PERSISTENZA

Una volta ottenuto l’accesso alla rete, l’attaccante vuole rimanere al suo interno e agire inosservato, in modo da continuare a sottrarre dati o raggiungere i suoi altri obiettivi. A questo scopo utilizza vari metodi come l’invio di file o URL malevoli ad altri utenti, che possono essere interni o esterni all’ambiente Salesforce Cloud.

RICOGNIZIONE INTERNA

Quando ha accesso al sistema, l’attaccante eseguirà un altro passaggio di ricognizione per cercare altre informazioni sull’organizzazione e sulla rete. In Salesforce questo può tradursi nell’accesso ai dettagli di contatto dei partner e clienti all’interno del CRM o nell’individuazione degli altri sistemi connessi a Salesforce.

MOVIMENTO LATERALE

La ricognizione interna consente all’attaccante di identificare altre aree della rete o dell’infrastruttura dell’organizzazione in cui possono essere presenti i dati che sta cercando. Può utilizzare svariate tecniche per accedere a quelle aree.

BERSAGLIO

L’ultima fase della Kill Chain è il momento in cui l’attaccante riesce a raggiungere almeno in parte i propri obiettivi. Questo può includere tutta una serie di operazioni come il furto di dati, la manipolazione di un target, l’esecuzione di pagamenti fraudolenti o il danneggiamento del sistema, a seconda delle motivazioni alla base.

KILL CHAIN INTERNE ED ESTERNE

With Secure distingue le kill chain interne ed esterne in base al metodo di infiltrazione utilizzato prima o durante le fasi di ricognizione e armamento. Un esempio tipico di Kill Chain esterna è un attaccante che cerca di “diventare tuo cliente” o di conquistare la tua fiducia in qualche modo. Immagina una società di selezione del personale che accetta un nuovo candidato senza sapere che in realtà si tratta di un cyber criminale. All’inizio probabilmente l’attaccante invia un CV reale e scambia email non infette per instaurare un rapporto di fiducia, per poi armare e sferrare l’attacco in un secondo momento. Il protagonista di una Kill Chain interna, invece, dispone già dell’accesso per conto dell’utente interno. Può averlo acquistato, direttamente o online, o anche averlo rubato tramite un attacco di phishing. In ogni caso, ora può passare direttamente alla fase di ricognizione interna ed effettuare la consegna finale in modo molto mirato.

Attacco tramite il portale Community

Questo è un esempio di Kill Chain esterna in cui l’attaccante agisce come membro della

community con accesso legittimo al portale Community.

Ricognizione

L’attaccante registra e crea un nuovo account utente nel portale della community. Questo gli consente di raccogliere informazioni sulle funzionalità, sul flusso delle comunicazioni e sugli eventuali punti deboli del portale della community.

Armamento

L’attaccante crea un documento armato che sfrutta una vulnerabilità, ad esempio un

documento di Word con una macro malevola o un documento PDF con un codice JavaScript incorporato.

Consegna

L’attaccante carica il file armato nel portale della community. Il file viene salvato in Salesforce Experience Cloud come documento di contenuti o allegato.

Exploit

In assenza di intervento, un utente interno apre il file e il payload armato viene eseguito nell’applicazione vulnerabile sul suo dispositivo.

C2/Persistenza

L’attaccante ora ha accesso al dispositivo dell’utente e può procedere con il movimento laterale, la persistenza o un’ulteriore ricognizione interna.

Bersaglio

L’attaccante si mette all’opera per esfiltrare dati sensibili o riservati dall’organizzazione.

Exploit di “email-to-case”

Questa è un’altra Kill Chain esterna, in cui un attaccante utilizza la funzionalità “email-to-case” per penetrare tramite Salesforce Service Cloud. Agisce nei panni di un cliente o utente del servizio.

Ricognizione

L’attaccante scopre l’indirizzo email usato per inviare le richieste di assistenza clienti.

Consegna

L’attaccante crea un sito web per un attacco di phishing e invia il link in un messaggio email per creare una richiesta “email-to-case” per l’assistenza clienti. Il link, però, non è ancora armato, per eludere i controlli di sicurezza e assicurarsi che riesca a passare. Il link viene salvato nell’organizzazione Salesforce.

Armamento

Dopo qualche tempo, l’attaccante aggiunge il codice malevolo al sito web che ha creato.

Exploit

In assenza di intervento, un utente interno apre il link e il codice malevolo viene eseguito nell’applicazione vulnerabile sul suo dispositivo.

C2/Persistenza

L’attaccante ora ha accesso al dispositivo dell’utente e può procedere con il movimento laterale, la persistenza e un’ulteriore ricognizione interna.

Bersaglio

L’attaccante si mette all’opera per esfiltrare dati sensibili o riservati dall’organizzazione.

WITHSECURE CLOUD PROTECTION FOR SALESFORCE

Per contrastare tutte queste situazioni, la soluzione Cloud Protection di F-Secure mette in atto un primo e fondamentale intervento: la scansione attiva dei file e degli URL ogni volta che vengono caricati o scaricati da Salesforce. Questo consente di rilevare i contenuti malevoli e impedirne il caricamento in tempo reale. Inoltre, esamina gli URL ogni volta che vengono utilizzati. In questo modo contrasta, ad esempio, le Kill Chain “email-to-case” illustrate prima, in cui l’attaccante procede all’armamento solo in un secondo momento per ingannare il sistema di sicurezza. F-Secure Cloud Protection utilizza F-Secure Security Cloud, una piattaforma di sicurezza multilivello in grado di rilevare le minacce avanzate. La sua crescente knowledge base di minacce avanzate è alimentata dai dati provenienti da sistemi client e servizi automatizzati di analisi delle minacce. Per rilevare e prevenire minacce avanzate e attacchi come quelli illustrati sopra, è importante che le organizzazioni implementino soluzioni multilivello che coprano tutti gli endpoint, le reti e le applicazioni cloud. La soluzione Cloud Protection for Salesforce di F-Secure è stata creata e progettata in collaborazione con Salesforce per integrare le sue soluzioni di sicurezza. Questo significa che la puoi acquisire direttamente da AppExchange e l’architettura Cloud-to-Cloud elimina la necessità di middleware. Si tratta di una soluzione unica nel suo genere, pensata espressamente per proteggere i servizi Salesforce Cloud in modo proattivo.

Nessuno può vantare una visibilità sui cyber attacchi reali maggiore di Withsecure. Stiamo colmando il divario tra rilevamento e risposta, impiegando l’impareggiabile threat intelligence di centinaia dei migliori consulenti tecnici del settore, milioni di dispositivi che eseguono il nostro pluripremiato software e innovazioni incessanti nell’intelligenza artificiale. Le maggiori banche, compagnie aeree e imprese si affidano a noi per il nostro impegno volto a sconfiggere le minacce più potenti del mondo. Insieme alla nostra rete costituita dai più importanti partner di -canale e da oltre 200 service provider, il nostro obiettivo è fare in modo che ognuno disponga della cyber security di livello enterprise di cui tutti noi abbiamo bisogno.